Desde hace algunos días vengo experimentando problemas con mi...

iot

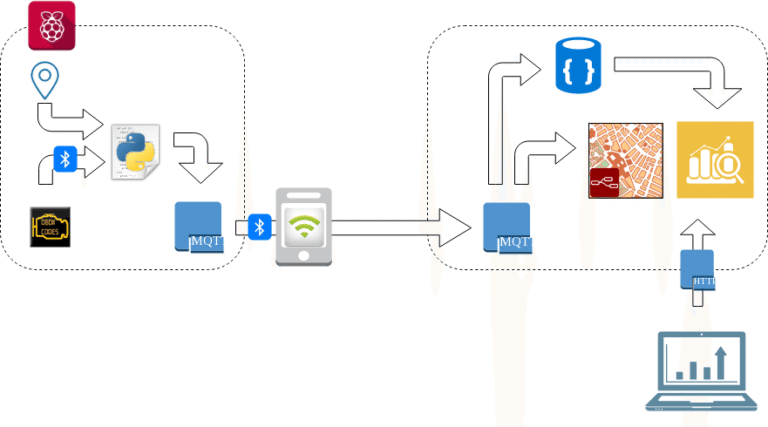

Seguimos con proyectos de IoT y domótica. En este...

Seguimos con las adaptaciones a IoT. Otra de las...

Estos días he estado juegueteando un poco con un...

Estos días he estado de vacaciones en Galicia, donde...

Después de las pruebas de comunicación LoRa realizadas el...

Escribía en mi entrada anterior que estaba trabajando en...