Comentaba en el artículo anterior que la primera evolución...

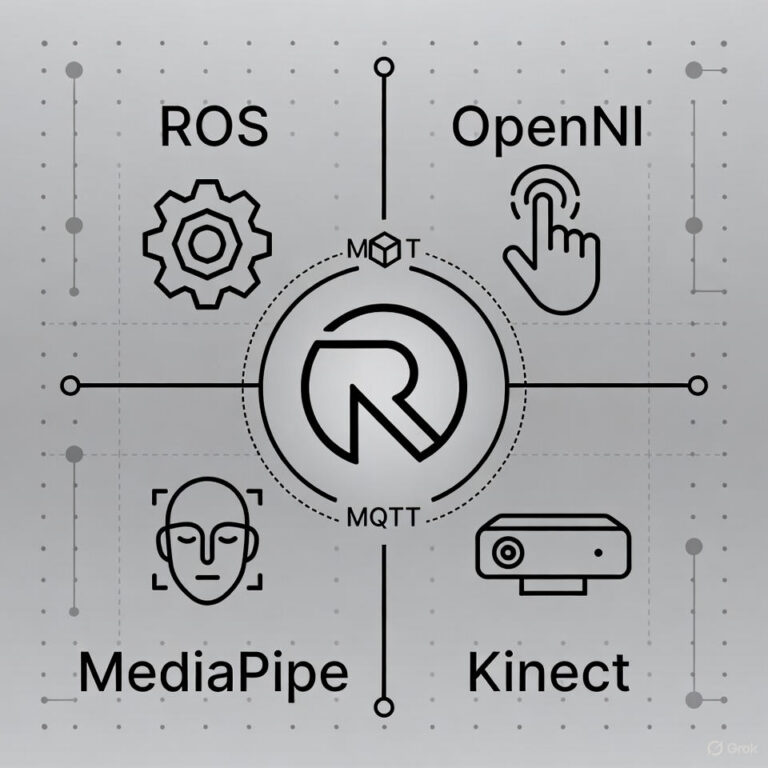

mqtt

Otro de los proyectos en los que he estado...

El proyecto, llegado a este punto, había cumplido con...

Llegados a este punto, el siguiente paso en el...

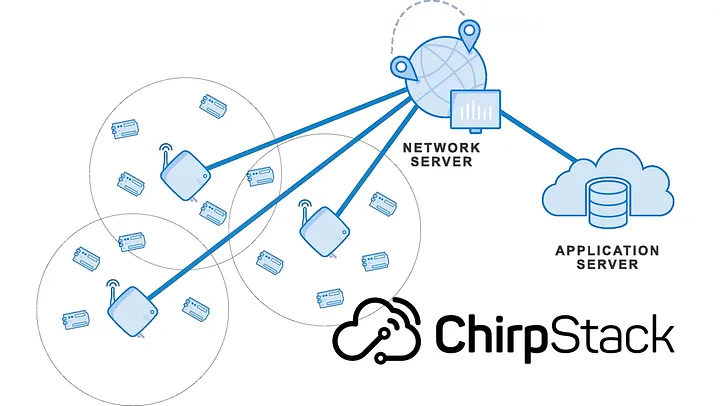

El primer punto para iniciar el proyecto de trazabilidad...

Hace ya algunos años que llevo trasteando con la...

En las últimas semanas he estado realizando una serie...

Como decía en el anterior artículo, estoy haciendo algunas...

Desde hace algún tiempo tenemos en casa un par...

Hace ya algunos años, cuando aún vivíamos en Irlanda,...