El proyecto, llegado a este punto, había cumplido con...

node-red

Llegados a este punto, el siguiente paso en el...

En fechas recientes he implementado un elemento adicional de...

Con el nivel tan disparatado de precios que están...

En fechas recientes he realizado un aprovechamiento interesante de...

Estos días he estado jugando un poco con una...

Bonito combo el del título de este artículo, ¿verdad?...

Estas Navidades me han regalado una estación meteorológica casera,...

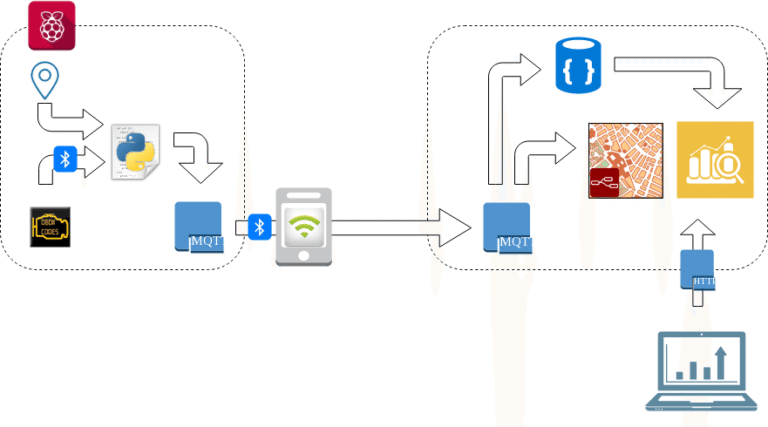

En el artículo anterior se hacía referencia al objeto...

Escribía en mi entrada anterior que estaba trabajando en...